Informática

Física quântica garante computação em nuvem totalmente segura

Redação do Site Inovação Tecnológica - 20/01/2012

Os dados e o programa são codificados em feixes de dados superpostos de tal forma que o processamento pode ser feito em um servidor remoto sem descriptografá-los.[Imagem: Equinox Graphics]

Nuvem da computação quântica

Cientistas conseguiram combinar o poder da computação quântica com a segurança da criptografia quântica.

O feito não apenas significa que é possível criar nuvens de computaçãototalmente seguras, como também será possível gerar níveis de segurança impensáveis hoje.

Por exemplo, imagine que você tenha criado um programa para um computador quântico e, por um golpe de sorte, fica sabendo que uma empresa acaba de criar o primeiro computador quântico do mundo.

Mas você não conhece a empresa - e, portanto, não confia nela - e nem tampouco a empresa conhece você - e, portanto não confia em você.

Nesse mundo de desconfianças, você acha que, se entregar seu código quântico, a empresa poderá copiá-lo. Ao mesmo tempo, a empresa desconfia que você pode ser um espião querendo roubar seu projeto.

É aqui que entra a inovação, criada por uma equipe da Universidade de Viena, na Áustria, e que dá uma solução segura para você e para a empresa.

Uma nuvem da computação quântica terá qubits entrelaçados no servidor remoto, garantindo privacidade total das informações do usuário. [Imagem: woogieworks.animation.studio]

Computação quântica cega

A solução chama-se "computação quântica cega", um tipo de computação infinitamente mais seguro do que qualquer coisa existente no mundo dos computadores clássicos.

O protocolo manipula bits quânticos (qubits) individuais, um processo que se baseia em duas características estranhas, mas fundamentais, da física quântica: a aleatoriedade das medições quânticas e oentrelaçamento quântico, a famosaação fantasmagórica à distância de Einstein.

O primeiro passo é dado pelo usuário, que deve enviar seus dados para o computador quântico de um terceiro. Ele faz isto preparando os qubits em um estado que apenas ele conhece.

Os cientistas fizeram isto usando fótons, ou "partículas de luz", para codificar os dados, forçando um processador quântico experimental a entrelaçar os qubits de uma forma que é impossível decifrá-los.

A seguir eles os enviaram para um "servidor quântico", onde as computações são feitas - o servidor quântico é o computador da empresa desconfiada onde será rodado o seu programa quântico.

O segundo passo também é dado pelo usuário, que deve preparar o programa para rodar sobre seus dados, contidos nos qubits, e também enviá-lo para o computador - neste experimento, a "computação" consistiu meramente na leitura dos qubits.

Os cientistas fizeram isto criando as instruções de medição para o estado particular de cada qubit - o equivalente ao programa a ser rodado - e também enviaram as instruções para o servidor quântico.

Segurança absoluta

Finalmente, depois que o programa roda, os resultados são enviados de volta para o usuário, o único que sabe como interpretá-lo, podendo então ver os resultados.

Ou seja, os dados de entrada, o processamento desses dados e os resultados, tudo permanece absolutamente desconhecido para o próprio computador quântico que faz os cálculos - daí o termo computação quântica cega.

Mesmo que o operador do computador quântico, ou um espião no meio do caminho, tente ler os qubits, ele não entenderá nada porque não saberá o estado inicial dos qubits.

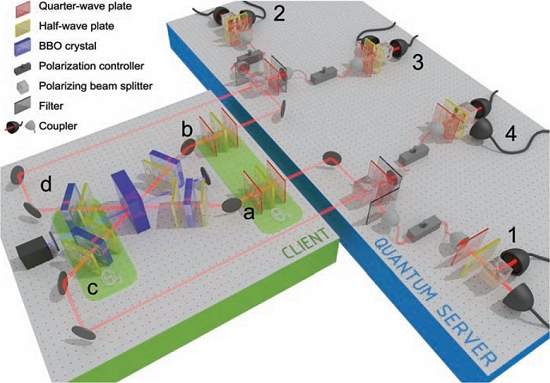

Embora seja um marco no desenvolvimento da computação e da criptografia quânticas, um sistema totalmente quântico de computação em nuvem está a anos de se tornar uma realidade prática. [Imagem: Barz et al./Science]

Além do mundo clássico

Stefanie Barz e seus colegas afirmam que o aparato experimental é um feito crucial para a construção de redes de computadores quânticos absolutamente confiáveis e à prova de espionagem.

De fato, um sistema de computação em nuvem funcionando com base nesse princípio seria absolutamente confiável do ponto de vista de todos os utilizadores, uma vez que não haveria forma de os provedores lerem as informações que estão sendo processadas, e nem mesmo o programa que as está processando.

Os dados dos usuários permanecem inteiramente privados, uma vez que o servidor quântico não tem meios para saber o que ele próprio está fazendo, uma funcionalidade que não pode ser obtida no mundo clássico.

Embora este experimento represente um marco no desenvolvimento da computação e da criptografia quânticas, a disponibilidade prática de um sistema totalmente quântico de computação em nuvem está a anos de ser realizado.

Todo o aparato experimental é bastante rudimentar do ponto de vista de um processamento prático, usando poucos qubits, e em um ambiente supercontrolado de laboratório.

Bibliografia:

Demonstration of Blind Quantum Computing

Stefanie Barz, Elham Kashefi, Anne Broadbent, Joseph F. Fitzsimons, Anton Zeilinger, Philip Walther

Science

20 January 2012

Vol.: 335 - pp. 303-308

DOI: 10.1126/science.1214707

Demonstration of Blind Quantum Computing

Stefanie Barz, Elham Kashefi, Anne Broadbent, Joseph F. Fitzsimons, Anton Zeilinger, Philip Walther

Science

20 January 2012

Vol.: 335 - pp. 303-308

DOI: 10.1126/science.1214707

Informática

Criptografia caótica criada na USP agora é portátil

Redação do Site Inovação Tecnológica - 07/02/2012

O sistema tem a vantagem de operar em alta velocidade até mesmo em aparelhos que têm hardwares limitados e pouca capacidade de processamento.[Imagem: IFSC]

Criptografia portátil

Em 2010, cientistas da USP anunciaram a primeira versão de umsistema de criptografia baseada na teoria do caos.

A pesquisa avançou e agora o sistema tem a vantagem de operar em alta velocidade até mesmo em aparelhos que têm hardwares limitados e pouca capacidade de processamento.

Além de poder ser implementando em telefones celulares, tablets e netbooks, o novo algoritmo é simples o suficiente para que seja incorporado no próprio hardware, aumentando ainda mais o nível de segurança.

A técnica é mais eficiente que a anterior e que os métodos convencionais criptografia, podendo oferecer maior segurança a transações financeiras online, por exemplo.

Autômatos celulares

A base do sistema são os chamados autômatos celulares para a geração de números aleatórios, propostos pelo matemático Alan Turing (1912-1954) e desenvolvidos por Stephen Wolfram (1959).

O processo tem inúmeras aplicações na ciência, desde soluções para experimentos em Física até a segurança da informação, ou seja a criptografia.

A proposta da pesquisa é uma dar nova utilização aos autômatos celulares, que servem para gerar números pseudo-aleatórios muito fortes e, assim, uma criptografia forte.

Para criptografar qualquer informação, parte-se de um número muito grande, chamado semente, a partir do qual todos os cálculos para cifrar os dados são efetuados.

Isto significa que o gerador dessas sementes deve ser capaz de gerar números quase verdadeiramente aleatórios. Caso contrário, pode-se quebrar o sistema de geração de números e, reproduzindo a mesma semente, quebrar o código.

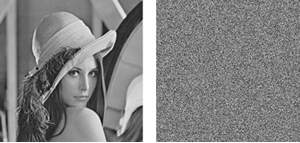

À esquerda, fotografia original e, à direita, resultado da aplicação do método de criptografia sobre a mesma imagem. [Imagem: IFSC]

Praticamente impossível

Entra então em campo a ideia de gerar esses números a partir da teoria do caos: seria necessário que um hacker utilizasse um sistema caótico idêntico àquele instalado no equipamento onde o dado foi criptografado.

"A chance deste sistema ser quebrado é infinitamente menor do que a chance de quebrar senhas convencionais utilizadas hoje em dia na internet, porque o número de combinações utilizadas para gerar aquele padrão específico de codificação é muito maior do que as combinações possíveis nos métodos atuais, que são baseados em aritmética e em uma matemática mais básica", conta o professor Odemir Bruno, coordenador da pesquisa.

Muitos pesquisadores da área afirmam que, ao enviar uma mensagem sobreposta por um sinal caótico e por ele criptografada, a codificação é aleatória e essencialmente impossível de ser diferenciada da aleatoriedade natural - discussões teóricas à parte, o fato é que é muito difícil quebrar esses códigos na prática.

Algoritmo em hardware

Outra grande vantagem do sistema de criptografia criado no Instituto de Física de São Carlos é a velocidade com que ele opera.

Como demanda poucos recursos computacionais, o algoritmo pode ser implementado em programas para rodar em telefones celulares ou equipamentos que não possuem hardware de grande capacidade.

"Nós temos um sistema que pode ser implementado por hardware porque não é um algoritmo pesado," completa o professor Odemir.